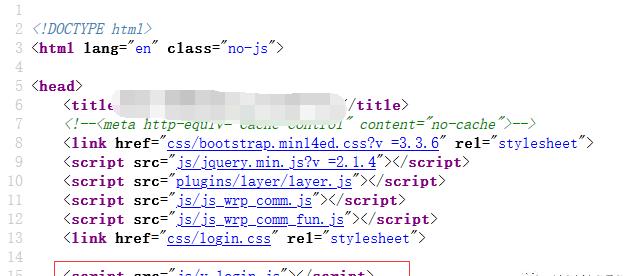

ps:此次仅分享一个思路测试过程:查看登录页面->源码寻找后台页面链接->访问后台链接->禁用js->再次访问链接成功未授权访问->页面源码寻找链接或接口->灵活运用禁用js/恢复js->获取到后台账号密码使用工具: 1、Burp Suite 2、Javascript Switcher (火狐插件)0x01 登录页面源码审查

后台

审查首页源码

看到了login的js文件 那当然是要去看看的了

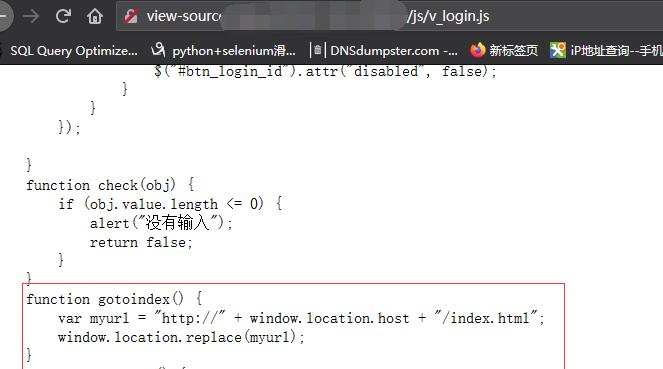

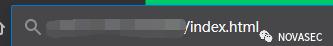

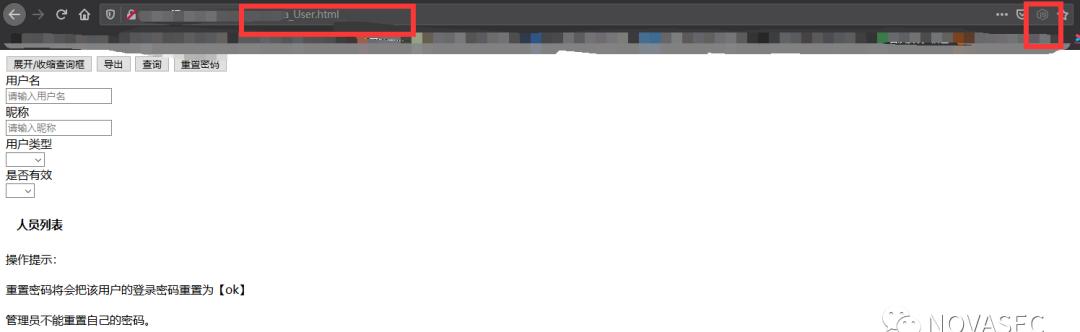

看到了url当然要去访问一下了。(ps:其实这个目录直接扫描也能扫出来)

但是我们直接访问的话 他就会跳转回login的登录页面。

0x02 禁用js那么我去禁了js加载呢?

于是乎出现了好玩的一幕,我禁用了js之后我们成功地未授权访问了首页。

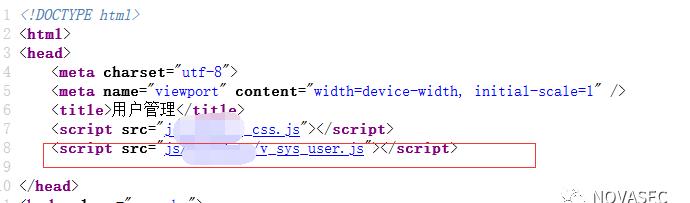

那么现在是毫无数据的一个空壳,我们来继续看看源码找找接口,在源码中找到了多个url。

我们随便选择一个目录去进行访问吧

0x03解除禁用js

嘿嘿O(∩_∩)O~~!都这样了,虽然禁用了js 但不妨碍我们继续看它加载了哪些js对吧!继续翻源码去,在找接口的路上一去不复返。

虽然有些链接在但却不能让我如常所愿的拿到敏感信息。

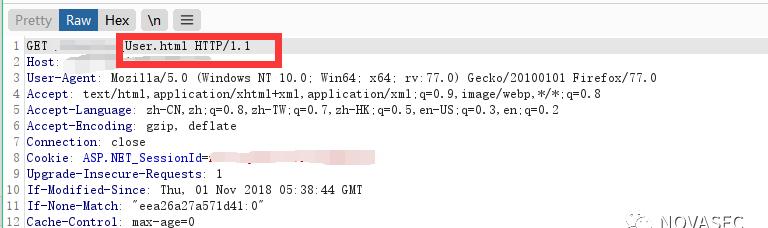

于是我想起了有位大哥跟我说过,在这个原本禁用js进行未授权访问的时候,可以尝试在未授权访问页面抓包并解除对js的禁用。

于是成功地获取到了接口,并且嘿嘿!~~

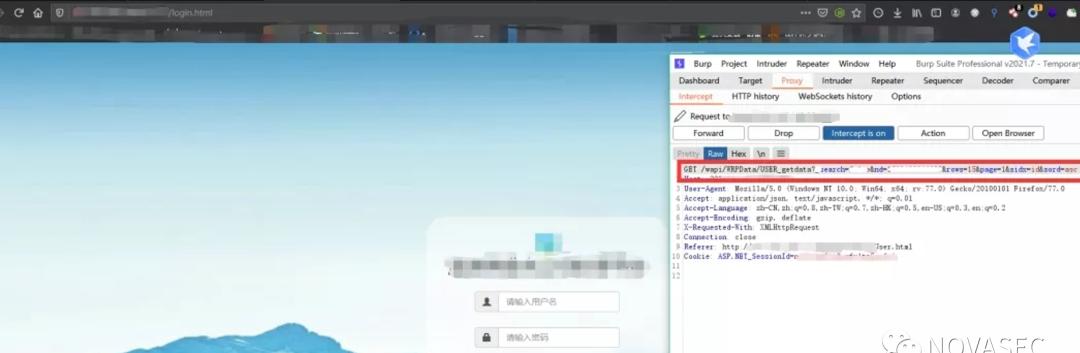

现在解除禁用js并且同步抓包。

第一个包、直接访问现有链接。

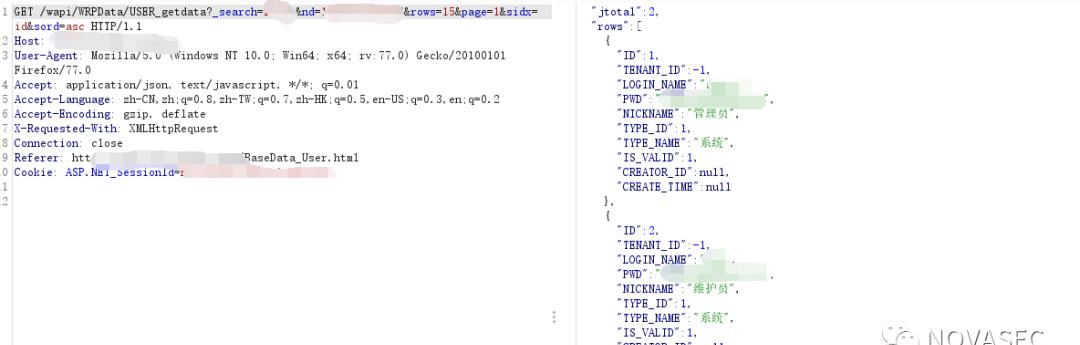

第二个包、出现了!~他出现了接口,我们来去看看都给了些什么数据吧!~

返回结果

于是乎就这样我拿到了该网站的所有用户账号密码!

挺有意思的一个点是这个系统的默认密码为两位数的纯英文字母,

当我解开这个密码的时候人都有点蒙了,觉得自己对这个PWD的意义理解错了。

彩蛋:你觉得这篇文章ok不ok?

0x04Summary总结主要是分享一下禁用js小技巧的案例~其实还有其他方法可以再不禁用js的情况下查看该系统的前端源码,由于本人菜,”纯”手工完成了此次”渗透”流程,看大佬们的文章,现在都是流行自动化,但是菜鸡的我一直没有找到合适的,如您有好工具分享欢迎后台留言或者添加[摸鱼]运营,分享/投稿你的另类骚操作。

1、本团队任何实战都是已授权的、任何技术及工具也仅用于学习分享,请勿用于任何非法、违法活动,如有违背请自行承担后果,感谢大家的支持!!!

END