1.信息安全产品分类

1)美国标准分类(NIST-SP800-36)

NIST SP800系列标准 SP800是美国NIST(National Institute of Standards and

Technology)发布的一系列关于信息 安全的指南(SP是Special Publications的缩写)。文档很多,也很细,值得大家学习。在NIST的标准系列文件中,虽然NIST SP并不作为正式法定标准,但在实际工作中,已经成为美国

和国际安全界得到广泛认可的事实标准和权威指南。NIST SP800系列(成为了指导美国信息安全管理建 设的主要标准和参考资料。鉴别、访问控制、入侵检测、防火墙、公钥基础设施、恶意程序代码防护、漏洞扫描、取证、介质 清理或擦除(共计9个类)

2)中国公安部分类标准:操作系统安全、数据库安全、网络安全、病毒防护、访问控制、加密、鉴别(7个类)

3)中国军用标准分类:物理安全产品、平台安全产品、网络安全产品、数据安全产品、用户安全产品、管理安全产品 (6个类)

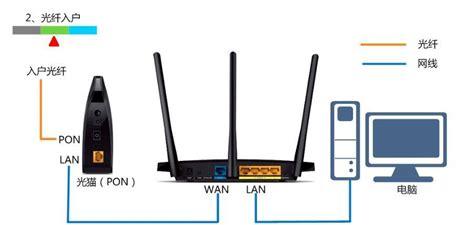

2.防火墙(firewall)

1)防火墙简介:防火墙(Firewall),也称防护墙,是由Check

Point创立者发明的。它是一个信息安全的防护系统,依照特定的规则,允许或是限制传输的数据通过,主要是网络层的

安全防护设备。防火墙是一个由软件和硬件设备组合而成,在内部网和外部网之间、专用网与公共网之间的界面上 构造的保护屏障。下一代防火墙,即Next

Generation Firewall,简称NG Firewall,是一款可以全面应对应用层威 胁的高性能防火墙,提供网络层应用层一体化安全防护 防火墙主要用于边界安全防护的权限控制和安全域的划分.

2)防火墙功能:在网络中,所谓“防火墙”,是指一种将内部网和公众访问网(如Internet)分开的方法,它实际

上是一种隔离技术。防火墙是在两个网络通讯时执行的一种访问控制尺度,它能允许你“同意”的人和数据进入你的网

络,同时将你“不同意”的人和数据拒之门外,最大限度地阻止网络中的黑客来访问你的网络

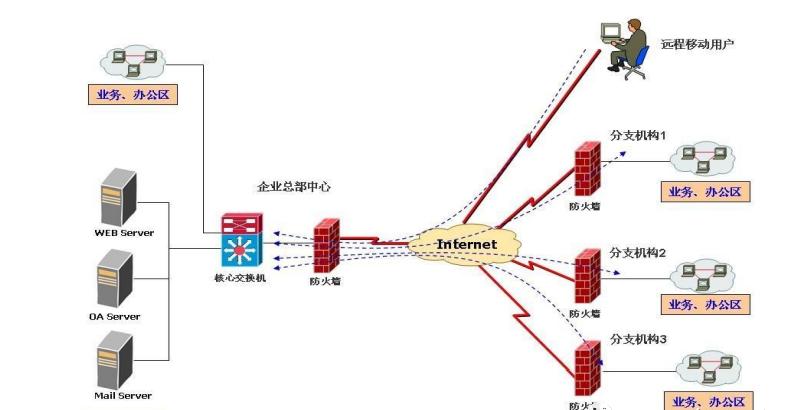

3)防火墙的部署:部署于内、外网边界和各个区域之间,用于权限访问控制和安全域划分。

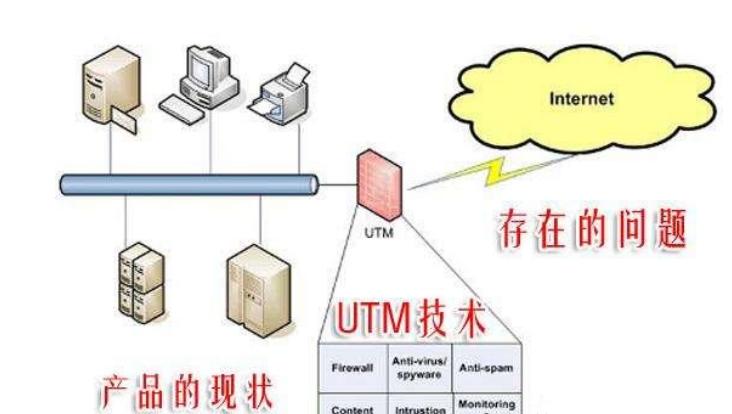

3.统一威胁管理(UTM)

1)UTM简介:统一威胁管理(Unified

Threat Management),简称UTM。2004年9月,IDC首度提出“统一威胁管理”的概念,即将防病毒、入侵检测和防火墙安全设备划 归统一威胁管理(Unified Threat

Management)新类别。在防火墙基础上发展起来,具备防火墙、IPS、防病毒、防垃圾邮件等综合功能。由于同时开启多项功能会大大降低UTM的处理性能,因此主要用于对性能要求不高的中低端领域。在高端应用领域,比如电信、金融等行业,仍然以专用的高性能防火墙、IPS为主流。

2)UTM功能:UTM集多种安全功能于一身,通过简单的一键式配置管理和持续的安全服务,构成一个标准的统

一安全平台。其集成了状态检测防火墙、 VPN、网关防病毒、入侵防护(IPS)、绿色上网、反垃圾邮件等安全

防护功能,还全面支持策略管理、IM/P2P管理、服务质量(QoS)、负载均衡、高可用性(HA)和带宽 管理等功能。可以阻挡未授权的访问、网络入侵、病毒、蠕虫、木马、间谍软件、钓鱼诈骗、垃圾邮件,以及其 它类型的安全威胁。

3)UTM部署:部署于网络边界,除具有防火墙的功能还能够起IDS、IPS、VPN、流量控制、身份认证和应用层防护.

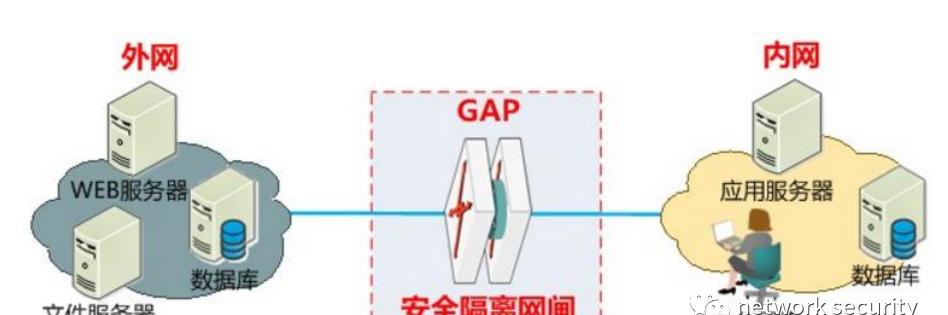

4.网闸(GAP):

1)网闸简介: 网闸(GAP)全称安全隔离网闸。安全隔离网闸是一种由带有多种控制功能专用硬件在电路上切断网络之间的链路层连接,并能够在 网络间进行安全适度的应用数据交换的网络安全设备。相比于防火墙,能够对应用数据进行过滤检查,防止泄密、进行病毒和木马检查。

2)网闸的功能:网闸是使用带有多种控制功能的固态开关读写介质连接两个独立主机系统的信息安全设备。由于物

理隔离网闸所连接的两个独立主机系统之间,不存在通信的物理连接、逻辑连接、信息传输命令、信息传

输协议,不存在依据协议的信息包转发,只有数据文件的无协议”摆渡”,且对固态存储介质只有”读”和”

写”两个命令。所以,物理隔离网闸从物理上隔离、阻断了具有潜在攻击可能的一切连接,使”黑客”无法 入侵、无法攻击、无法破坏,实现了真正的安全。主要功能有:安全隔离、内核防护、协议转换、病毒查杀、访问控制、安全审计、身份认证。

3)网闸的部署:

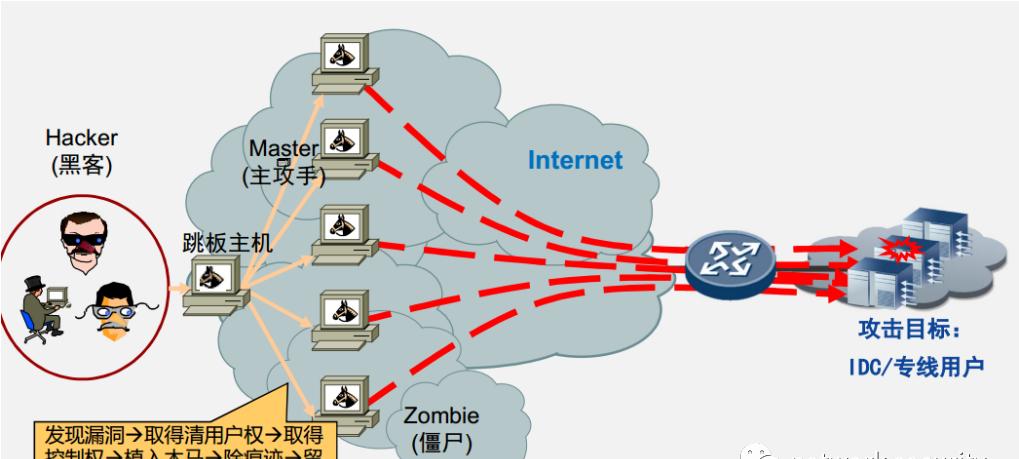

5.抗DDOS防火墙:

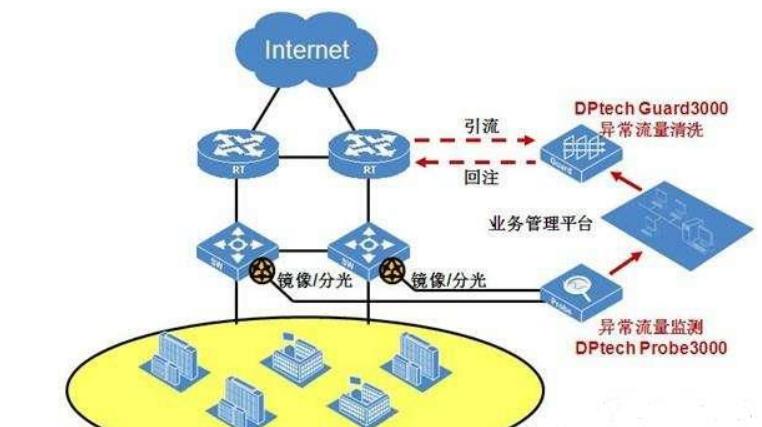

1)抗DDOS防火墙介绍:DDOS全名是Distribution

Denial of service (分布式拒绝服务攻击)

DoS的攻击方式有很多种,最基本的Dos攻击就是利用合理的服务请求来占用过多的服务资源,从 而使服务器无法处理合法用户的指令。DDoS防火墙其独特抗攻击算法,高效的主动防御系统可有效防御DoS/DDoS、SuperDDoS、

DrDoS、代理CC、变异CC、僵尸集群CC、UDPFlood、变异UDP、随机UDP、ICMP、IGMP、SYN、

SYNFLOOD、ARP攻击,传奇假人攻击、论坛假人攻击、非TCP/IP协议层攻击、等多种未知攻击。

2)抗DDOS防火墙的部署:部署于外网边界前端,或将数据引流至过滤引擎,最终回流

虽然很累,但还是要搞下去,网安太有吸引力了,,,,