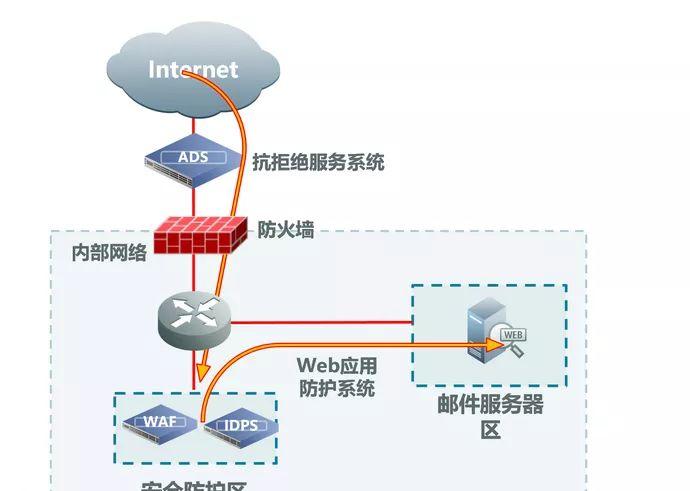

0x01企业建设服务器通用安全防护

因此,在基础防护这部分,建议企业在邮件系统防护过程中部署NF,IPS,WAF等安全防护设备,以保护邮件服务器的基础环境安全。

邮件服务器特有威胁防护

1、发件人身份伪造防护

除了互联网或WEB业务通用的安全问题外,邮件还有其自身的一些性安全隐患,最为常见的是邮件发件人身份伪造。

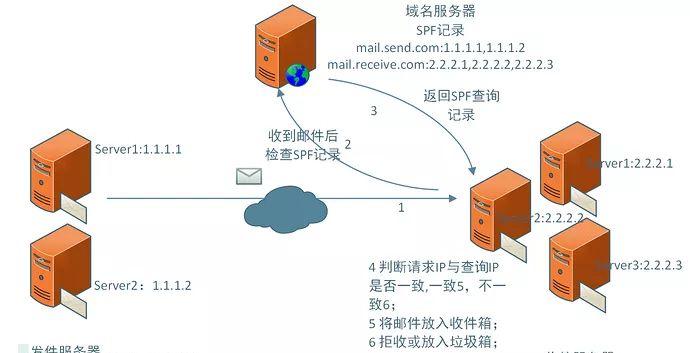

2、SPF防邮件伪造

(1)设置SPF记录

SPF 是通过「SPF 记录」和「TXT 记录」来检查的。使用 TXT 记录主要是兼容性的考量:一部分老的 DNS 服务器有可能不支持 SPF 记录,因此只能拿 TXT 记录来代替;OpenSPF 建议在这段过渡时期,SPF 记录和 TXT 记录都要添加,SPF 记和 TXT 记录因此也是非常相近的。以阿里云图形化配置为例:

(2)记录类型:选择TXT;

主机记录:一般是指子域名的前缀(如需为子域名为 mail.dns-example.com 添加 TXT 记录, 主机记录输入mail;如需为dns-example.com添加TXT记录,主机记录输入@),常见的作法是输入@为dns-example.com添加SPF记录;

解析线路:默认为必选项,未设置会导致部分用户无法解析;

v=spf1 ip4:192.0.2.128 ip4:198.51.100.128 ip4:203.0.113.0/24 ip6:2001:db8::/32 ?all

如果要让其他域名或其他公司的邮件系统可为代发邮件,可以加入其他域名,对应的IP或对应公司spf记录中的值,格式如下:

v=spf1 include:spf-a.mail.qq.com include:spf-b.mail.qq.com include:spf-c.mail.qq.com include:spf-d.mail.qq.com include:spf-e.mail.qq.com include:spf-f.mail.qq.com -all

TTL:为缓存时间,数值越小,修改记录各地生效时间越快,默认为10分钟。如果是使用的自建服务器,修改对应的配置文件即可,以BIND9为例^2,配置语法如下:

qq.com. 3600 IN TXT “v=spf1 include:spf-a.mail.qq.com include:spf-b.mail.qq.com include:spf-c.mail.qq.com include:spf-d.mail.qq.com include:spf-e.mail.qq.com include:spf-f.mail.qq.com -all” /*引用spf对应域名*/spf-a.mail.qq.com. 3600 IN TXT “v=spf1 ip4:203.205.251.0/24 ip4:103.7.29.0/24 ip4:59.36.129.0/24 ip4:113.108.23.0/24 ip4:113.108.11.0/24 ip4:119.147.193.0/24 ip4:119.147.194.0/24 ip4:59.78.209.0/24 -all” /*定义SPF域名所对应的IP*/spf-b.mail.qq.com. 3600 IN TXT “v=spf1 补充为对应的A或AAAA记录” /*定义SPF域名所对应的IP*/… /*定义SPF域名所对应的IP*/

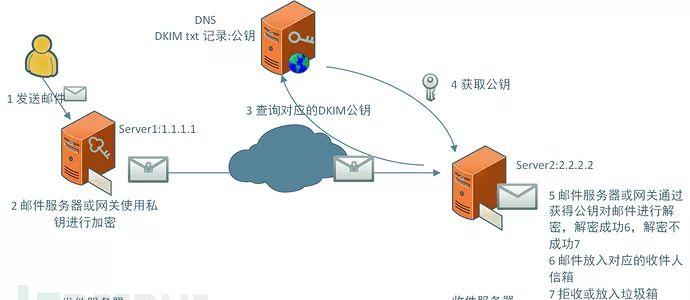

3、DKIM(DomainKeysIdentified Mail)防邮件做伪造

域名密钥识别邮件(DKIM)是一种防范电子邮件欺诈的验证技术。其 使用一对密钥(一个私钥和一个公钥)来验证邮件内容是否被篡改或伪造,主要通过以下步骤来实现。

1、将与邮件服务器匹配的公钥添加到邮件域名系统 (DNS) 记录中,通常通过TXT记录来实现。

2、发件服务器使用私钥对所有外发的邮件中添加加密标头。

其工作原理及流程如下图:

(1)配置DKIM

DKIM的设置比较简单,从其工作原理来看,只需要如下3点即可:

为您的网域生成域名密钥。生成密钥时有两点需要注意,如你使用的DNS的txt记录为256位,DKIM密钥长度要选择1024位,如果没有此限制,则可以选择2048位密钥。如果注册商支持 2048 位的密钥,我们建议您使用该长度的密钥。如果您先使用 1024 位密钥,后期切换到 2048 位密钥,也不会有任何影响。可以使用 openssl 工具生成一对公钥和密钥,Windows 和 Linux 都可以操作,请自行搜索方法;或者在http://dkimcore.org/tools/网站在线生成。

向网域的 DNS 记录添加公钥。电子邮件服务器可使用此密钥读取邮件 DKIM 标头。

开启 DKIM 签名功能以开始将 DKIM 签名添加到所有外发邮件中。

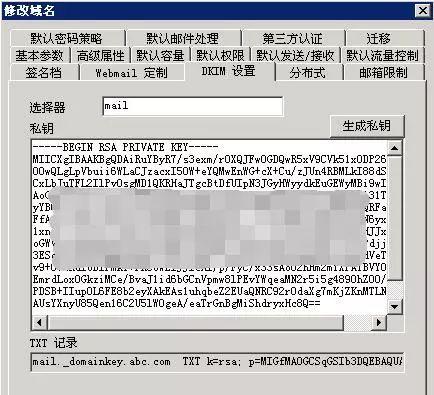

(2)配置DKIM操作示例

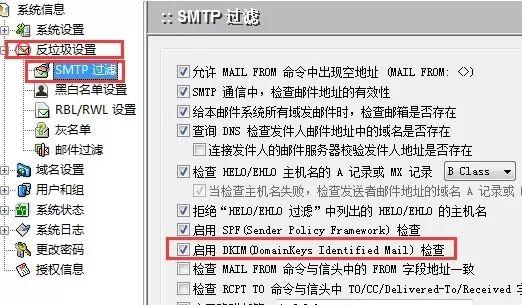

具体操作步骤根据邮件服务商的不同而略有不同,以下以Winmail为例进行说明^3:第1步,在”反垃圾设置”/“SMTP设置”下, 选择”启用 DKIM (DomainKeys Identified Mail) 检查”。

“选择器”一定要有,默认是: mail,可以自己设置,完整拷贝上面的 “TXT 记录”,例如:

mail._domainkey.abc.com TXT k=rsa; p=MIGfMA0GCSqGSIb3DQEBAQ…

Winmail 会从私钥自动生成公钥进而生成 TXT 记录值,所以只输入私钥就可以了。第三步. 在域名服务商域名解析系统里增加一条 TXT 记录,例如:

记录类型 主机记录 记录值 TXT mail._domainkey k=rsa; p=MIGfMA0GCSqGSIb3DQEBAQ…

增加 TXT 记录后,需要一段时间(10分钟-24小时)才能生效,可以使用命令行查询:

nslookup -q=txt mail._domainkey.abc.com

如果已经生效,会显示:

mail._domainkey.abc.com text = “k=rsa\; p=MIGfMA0GCSqGSIb3…

DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed; d=abc.com; s=mail; t=1458090487; h=Date:From:To: Reply-To:Subject:Message-ID:Content-Type:MIME-Version; bh=RBrzM2 ccFCYSkSJUKwSj5FQ/IQj6UrOI1/ rZiw0 aI=; b=Esn3j84HzzVC VbRgf/i7N … SWtPgVyJx91CJKFGbVaFI=

DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed; d=abc.com; s=mail; t=1458091059; h=Date:From:To: Reply-To:Subject:Message-ID:Content-Type:MIME-Version; bh=JtLpkA GBbI9j6KEs01UI/CKmX5rvvrJ6O9QcCgb5i1I=; b=J5xXBMdm8Q5Y66orv Skoq … cT/oVvXPMvEbi mJwoqbM=

4、基于域的消息认证,报告和一致性(DMARC)

那在配置了SPF和DKIM后,如何让外界得知旗下域名的电子邮件提供何种方式认证身份?是使用SPF,DKIM,还是两者都使用?如果寄件者身份未能得到百分之百确认,收件者可以如何处理邮件?是放进垃圾箱,还是直接回绝?有没有一种机制可以让邮件管理员了解此时此此刻是否有第三者正在伪冒其网域身份发送电子邮呢?带着这些问题,我们了解一下DMARC。基于域的消息认证,报告和一致性(DMARC,Domain-based Message Authentication, Reporting and Conformance)是一套以 SPF防邮件伪造DKIM(DomainKeysIdentified Mail)防邮件做伪造为基础的电子邮件认证机制,可以检测及防止伪冒身份、对付网络钓鱼或垃圾电邮。^4邮件管理员可以通过在网域的 DNS 记录中添加 DMARC 政策,从而启用基于网域的消息认证、报告和一致性 (DMARC) 验证机制。该策略同样使用采用 DNS TXT 记录形式,指定您的网域如何处理可疑电子邮件。DMARC 政策支持三种处理可疑电子邮件的方式:

不对邮件采取任何操作,仅将其记录在每日报告中。

将邮件标记为垃圾邮件。Gmail 会将这些邮件放入收件人的垃圾邮件文件夹。

通知接收邮件的服务器拒绝邮件。这也会导致 SMTP 将邮件退回给发件人。

DMARC TXT 记录值:

DMARC 政策示例:

添加 TXT 记录以启用 DMARC

在_dmarc处添加一条 DNS 记录

TXT record name(TXT 记录名称):在 DNS 主机名下方的第一个字段中输入:

_dmarc.abc.com

TXT record value(TXT 记录值):在第二个字段中输入指定您的 DMARC 政策的值,例如:

v=DMARC1; p=reject; rua=mailto:postmaster@qq.com, mailto:dmarc@qq.com

小结

企业邮件系统配置

第一部分主要向大家介绍了邮件系统所面临的一些技术漏洞和所需要采取的措施,这部分将从邮件系统配置和使用方面来帮助企业进行邮件系统加固。这里的配置主要是加强邮件日常使用的安全性,降低用户在日常使用过程中信息泄露风险或是在密码泄露后,尽可能地将损失降至最低。

1、收发信密码独立设置

2、收件密码采用双因素认证

3、配置防猜解防攻击

4、关闭非SSL服务及不安全的 SSL,TLS 版本且关闭 R**

使用SSL加密可以有效防止中间人攻击,以及对邮件和监听和篡改。并且为了加密保护的有效性,请关闭不安全的SSL,TLS版本,且关闭R。如果开启了WEB服务,请在WEB服务处关闭对应的不安全SSL和TLS版本及R。

5、限制分配群发权限或限制用户单日可发邮件数目上限

6、定期对邮件进行归档

定期对邮件进行归档,可以防止攻击者拿到收件密码后,过多的收取邮件内容。如果以年为单位进行归档。攻击者就算拿到收件密码,也仅能收取当年度的邮件,这样就可以有效控制数据的泄露范围。如果归档时间更短,则泄密范围就会更小。建议以180天为归档周期,因为企业很少有员工半年不收一次邮件。

7、进阶1:部署沙箱等产品对邮件附件进行深度检测

企业通过部署邮件网关,可以反垃圾、防病毒、防钓鱼等,但实际工作中还是会有放进来的情况,我们建议有条件的企业,将邮件网关投递到企业邮件服务器的流量丢到沙箱进行分析,如果前面网关没拦截而沙箱有发现问题,可以针对性的在邮件网关进行加强,如此查漏补缺不断改进,安全能力肯定也会越来越强。

8、进阶2:将沙箱情报对接实现安全运营

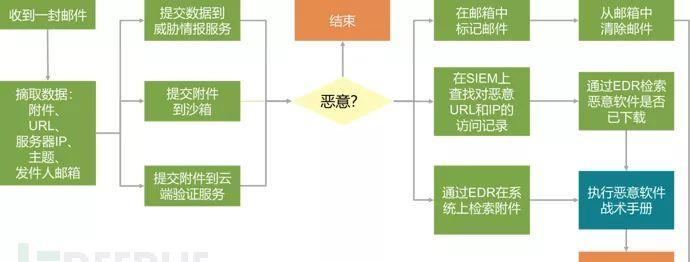

不管是前面的沙箱发现病毒,邮件管理员主动采取措施处理,还是员工中毒后管理员被动着手处理,都已经无法满足现有企业对于信息安全日常小时化应急响应的需求。目前,比较热的概念是将沙箱,情报,本地安全设备进行连动,共同协同实现邮件安全实时防护,工作流程如下。

0x02 个人邮件使用使用客户端收取邮件

个人在邮件使用过程中,尽可能的使用客户端收取邮件。通过客户端收取邮件后邮件大部分多保留在本地,为加密存储提供便利。另外,我们也要看到很多企业的邮件就没有WEB界面,如果站在企业安全的角度讲,可以减少企业的被攻击面。

将邮件存放在加密盘

很多时间邮件内容的泄露大多是本地计算机出问题导致的,如电脑被盗或遗失。攻击者通过简单的操作就可以读取硬盘中的内容。因此建议员工将邮件及其附件都存放在加密盘中,以防止硬盘内容的未授权读取。

邮件内容不要保存副本在服务器

如果使用outlook邮件客户端,请选择不要保存副本在服务器。因为保存副本在服务器,如果企业没有进行过邮件归档,攻击者拿到收信密码后,可以收取你在服务器上保存的所有邮件。从而造成邮件内容泄密,这一点非常重要。

对邮件内容进行核实

其他

对于像弱口令,所有系统使用通用密码这类问题并不是邮件系统的独有问题,是个人在使用信息系统时必须 的安全意识,这里就不再赘述。

最重要的一点

精彩推荐