0x00:靶场介绍

这次还是用Try hack me的漏洞平台。房间链接为 https://tryhackme.com/room/networkservices2 。这次是SMTP服务基础渗透测试。(注:这种只是理想状态下的渗透)

0x01:前置知识

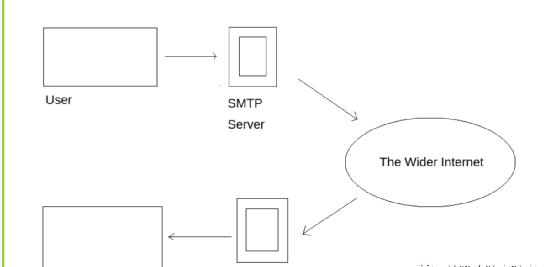

SMTP全称是Simple Mail Transfer Protocol,翻译过来是简单邮件传输协议。主要用来处理电子邮件的发送。为了支持该服务,还可能需要用到POP/IMAP。它们一起允许用户发送邮件和接收邮件。

SMTP服务器主要有三个基本功能:

1.检查谁通过SMTP服务器发送邮件

2.对外发送邮件

3.假如邮件无法送到,返回给发信人

而它们两个主要的不同是在于POP效率可能会高点,因为它会把收件箱从服务器下载到客户端而IMAP会把当前收件箱与服务器上的邮件先进行一波同步,然后再下载下来。

最后在稍微讲讲这个SMTP的运行过程:

首先你得有个电子邮件客户端然后它连接到你的SMTP服务器,比如smtp.google.com。当一切准备好之后SMTP会开放它的25端口对外部建立一个连接。

最后POP/IMAP会把邮件传给收信人的客户端等待用户自己浏览。大概就是这个流程。这里只是一个翻译的浓缩版。建议看回Try hack me上面的介绍可能翻译的不是很准确。

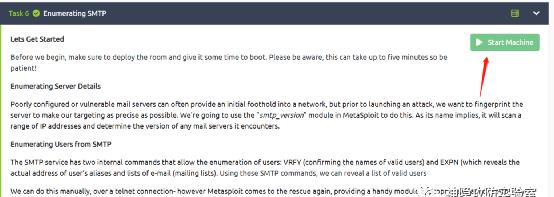

0x02:枚举SMTP服务

由于SMTP服务一般都是在25端口。所以就不用nmap进行测试了。这次主要用到MSF和hydra两个工具就可了。

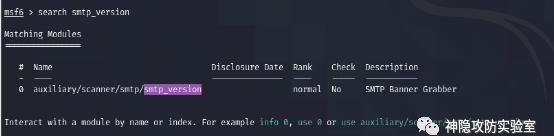

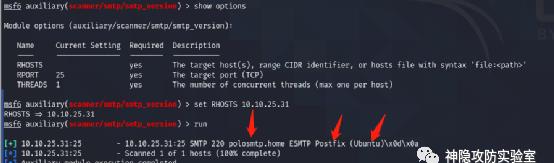

进入MSF以后首先使用这个smtp_version的模块,它主要用来获取一下目标SMTP名字,MTA(Mail Transfer Agent)和服务器信息,用use 0使用。

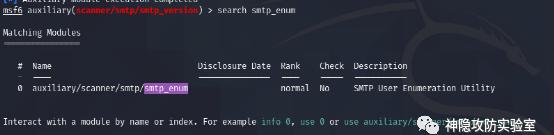

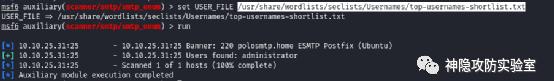

查看参数只需要填写一个RHOSTS就可,慢慢等待爆破。当然也可更换USER_FILE变成/usr/share/wordlists/seclists/Usernames/top-usernames-shortlist.txt 默认的不一定能跑出来。

最后跑出一个用户名叫administrator。

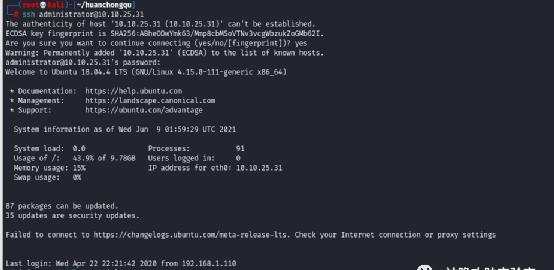

获取到之后我们可以转战到其它端口。比如说SSH(注:还是用nmap收集波端口信息吧)这里用hydra 进行波爆破使用-l 指定administrator为用户名加载密码本为/usr/share/wordlists/rockyou.txt 可以考虑设置线程。最后跑到密码为alejandro

Ssh登录成功之后就算完成了。